3 Minute

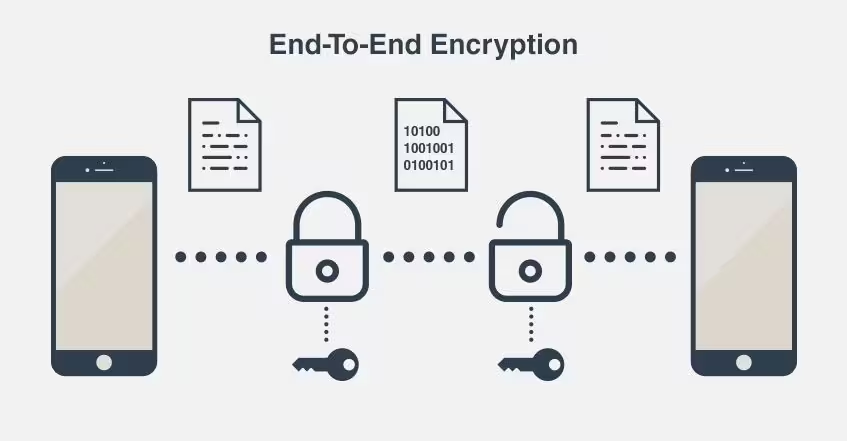

Ce înseamnă, în practică, că o conversație este «end-to-end»? E simplu și totuși esențial: doar expeditorul și destinatarul pot citi mesajul. Nimeni altcineva. Nici furnizorul de rețea, nici operatorii, nici un atacator interceptat la mijloc.

Cum funcționează criptarea end-to-end

Modelul E2EE păstrează confidențialitatea, integritatea și autenticitatea datelor pe tot parcursul traseului lor. Datele sunt transformate printr-o cheie de criptare și pot fi recuperate numai de deținătorul cheii corespunzătoare. În practică, aplicațiile folosesc chei simetrice pentru viteza criptării datelor și mecanisme asimetrice, precum RSA sau Diffie-Hellman, pentru a schimba în siguranță acele chei între părți. Expeditorul criptează; destinatarul decriptează. Simplu. Foarte eficient.

Vezi aplicații familiare: conversațiile protejate de protocolul Signal, conturile bancare accesate prin HTTPS — toate se folosesc de principii E2EE pentru a limita accesul la conținutul real al comunicațiilor.

Transport vs. end-to-end: ce diferență face aceasta?

Există o confuzie frecventă între criptarea de transport (point-to-point) și E2EE. Criptarea de transport protejează legătura dintre două puncte — de obicei clientul și serverul — astfel încât operatorii de rețea nu vă pot intercepta traficul direct. Totuși, datele pot fi vizibile operatorului serviciului sau stocate în clar pe servere. E2EE merge mai departe: datele rămân criptate pe serverele intermediare și nu pot fi deschise de furnizor, chiar dacă ele tranzitează aceleași noduri.

Rezultatul? Mai multă încredere pentru utilizator, dar și provocări operaționale pentru companii care trebuie să ofere funcții avansate fără acces la conținut.

Limitările reale: metadatele și rețelele spațiale

Chiar și cu E2EE activ, anumite informații rămân vizibile: cine comunică cu cine, când, ce volum de date este transferat — toate acestea sunt metadate. Rețeaua are nevoie de ele pentru rutare și sincronizare. În comunicațiile spațiale, de exemplu între stații terestre și sateliți, partea de rutare și calitatea legăturii rămân dependente de astfel de informații, chiar dacă conținutul e criptat.

Strategii în straturi pentru a limita expunerea

Dacă obiectivul este reducerea suprafeței de atac, soluția nu stă într-un singur mecanism, ci într-o combinație de straturi de criptare: de la OTNsec la nivelul optic, la MACsec în rețele Ethernet și până la VPN-uri IPsec pentru pachete. Această arhitectură multi-strat reduce semnificativ volumul metadatelor expuse și distribuie responsabilitatea între tehnologii independente. Furnizori precum Adva Network Security oferă astfel de implementări care unesc rețele optice și packet-based pentru a susține securitatea end-to-end la scară.

Protecția reală începe atunci când proiectezi criptarea ca parte a întregului sistem, nu doar ca un produs adăugat la final.

Pe măsură ce serviciile online și comunicațiile spațiale devin tot mai interconectate, înțelegerea limitelor și a avantajelor E2EE rămâne esențială pentru arhitecți, ingineri și utilizatori deopotrivă. Tu cât de mult ții la intimitatea comunicațiilor tale?

Lasă un Comentariu