8 Minute

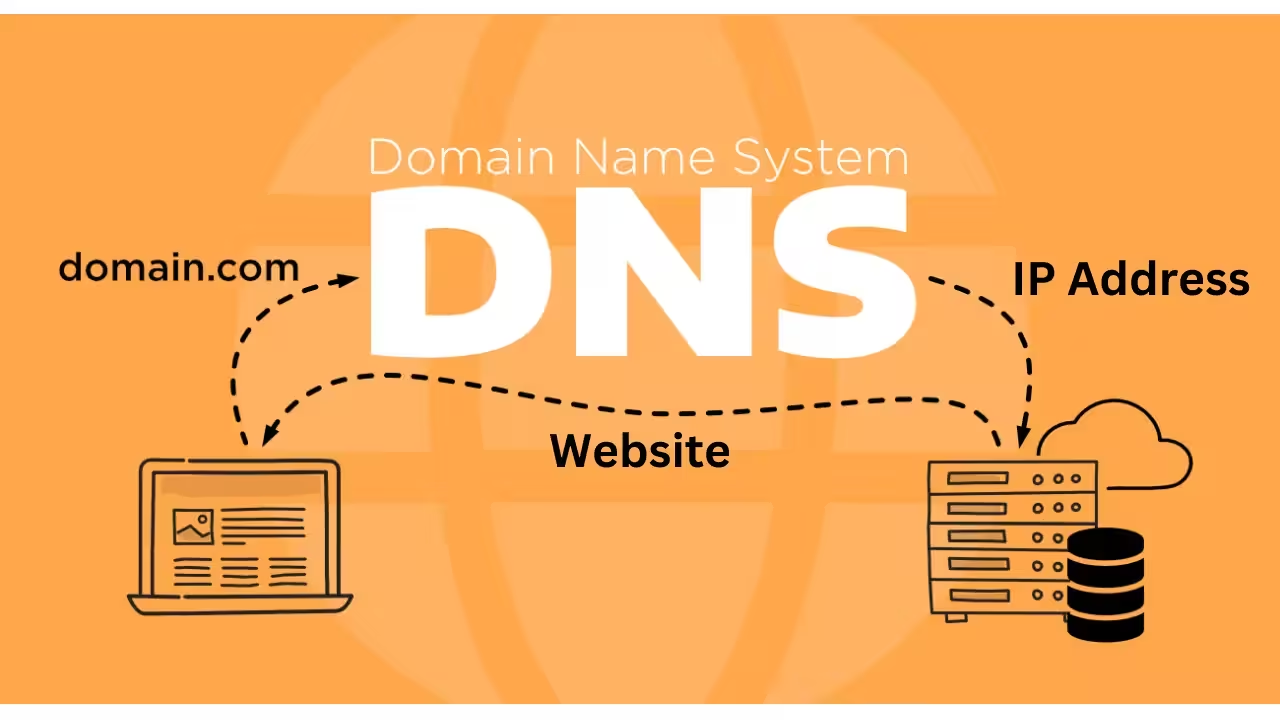

Nu vezi nimic când tastezi un nume de domeniu, dar ceva invizibil lucrează rapid ca un traducător universal: Domain Name System, prescurtat DNS. Fără el, am naviga pe internet memorând șiruri de numere — o sarcină înjositoare pentru memorie. DNS traduce nume prietenoase pentru oameni în adrese IP pe care le înțeleg mașinile. Simplu, eficient și, totuși, plin de nuanțe tehnice care merită explicate.

Ce este DNS și de ce contează

Sistemul de nume de domenii (DNS) este o arhitectură ierarhică și distribuită care asigură corelarea dintre numele de domenii ușor de reținut și adresele IP numerice folosite de servere. Gândiți-vă la DNS ca la un registru telefonic uriaș, dar distribuit global: atunci când cereți o pagină web, nu întrebați fiecare avea într-adevăr — cereți „cine știe adresa pentru geeksforgeeks.org?”.

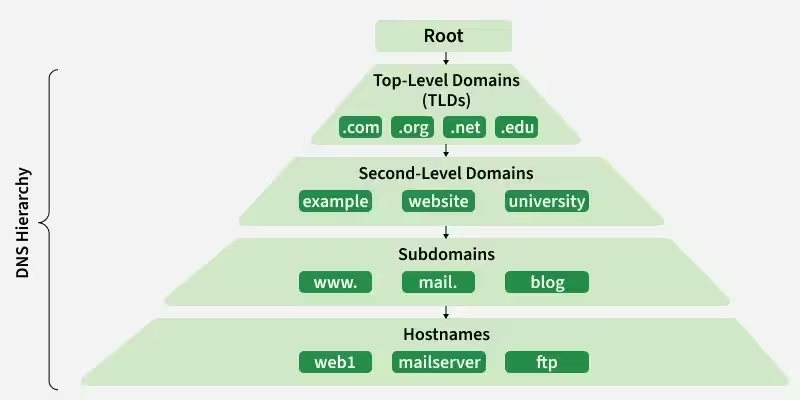

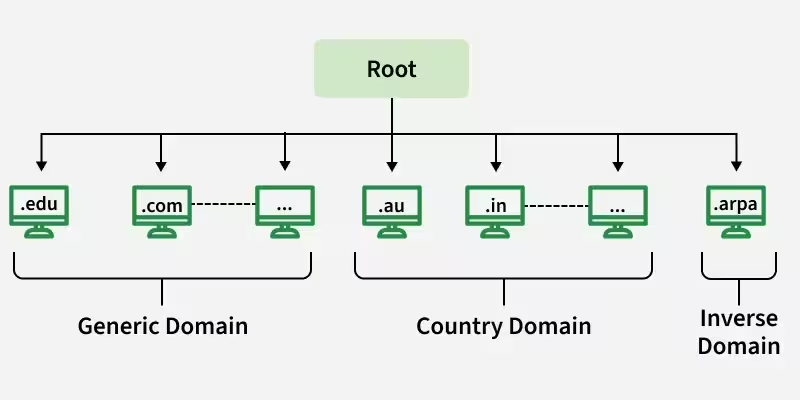

Structura DNS folosește mai multe niveluri: servere root, servere TLD (top‑level domain) și servere autoritare. Fiecare nivel are un rol clar: root‑urile direcționează către TLD‑uri, TLD‑urile indică serverele autoritare, iar serverele autoritare conțin înregistrările efective care mapează un nume la o adresă IP.

De ce contează acest sistem? Pentru că scalabilitatea și fiabilitatea internetului depind de el. Fără DNS, fiecare schimbări la nivel de infrastructură ar introduce fricțiuni mari: site-urile ar deveni inaccesibile, serviciile s-ar degrada, iar administrarea ar fi în pergamentul administrativ al adreselor IP.

Cum se desfășoară o rezoluție DNS

Procesul de rezoluție, adică traducerea numelui în IP, pare magic numai pentru utilizatorul care apăsă Enter. În realitate, este un lanț de interacțiuni bine ordonate. Începe la tine: browserul verifică cache‑ul local. Dacă găsește o potrivire valabilă, totul e gata în fracțiuni de secunde. Nu găsește? Atunci urmează interogarea către un resolver DNS — de obicei furnizat de operatorul tău de internet sau setat în configurația rețelei.

Resolverul poate face o interogare recursivă: el întreabă, la rândul său, root‑urile. Root‑urile nu cunosc adresa finală; știu doar unde să trimită solicitarea pentru extensia .org, .com sau altă TLD. Resolverul urmează sugestiile TLD‑ului până ajunge la serverul autoritar al domeniului cerut. Acesta returnează înregistrarea A (pentru IPv4) sau AAAA (pentru IPv6) care conține adresa IP a serverului web.

Rezultatul se întoarce pe același traseu: de la autoritar la resolver, apoi la mașina ta. Browserul folosește adresa pentru a stabili conexiunea TCP/UDP și, în final, pentru a încărca pagina. Fast forward: totul se întâmplă în milisecunde.

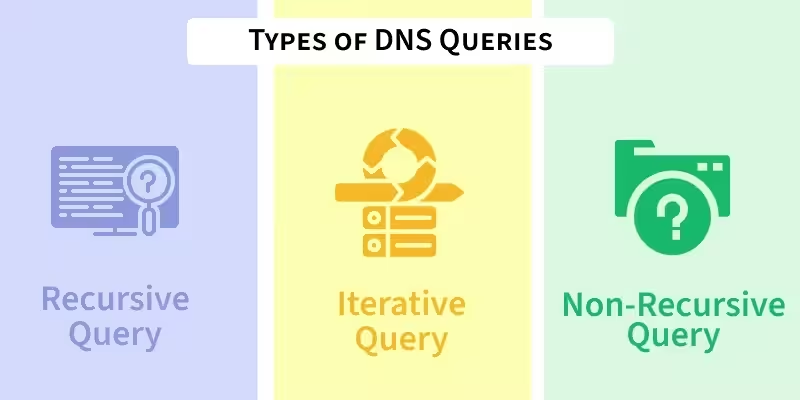

Există mai multe tipuri de interogări: recursivă (resolverul face toată munca), iterativă (resolverul cere cel mai bun răspuns disponibil de la fiecare server) și non‑recursivă (serverul are deja în cache ceea ce cere clientul). Diferențele pot părea subtile, dar ele influențează latența și încărcarea rețelei.

Cache, TTL și performanță

Cache‑ul DNS este sufletul performanței. Fiecare răspuns DNS poate fi stocat temporar — asta înseamnă mai puține interogări pe internet și timpi de încărcare mai mici. Timpul acesta de viață al unei înregistrări se numește TTL (Time‑to‑Live) și este definit de serverul autoritar. Un TTL mic favorizează flexibilitatea (schimbări rapide ale înregistrărilor), dar crește traficul DNS; un TTL mare scade traficul, dar întârzie propagarea modificărilor.

Un exemplu concret: un TTL de 3600 secunde înseamnă că înregistrarea rămâne în cache timp de o oră. Dacă site‑ul își schimbă adresa IP imediat după ce a fost pusă în cache, vizitatorii vor vedea în continuare vechea adresă până când TTL expiră — sau până când cache‑ul este forțat să se reînnoiască.

Securitate: amenințări și protecții

DNS nu este doar confort; este și suprafață de atac. Una dintre tehnicile cele mai periculoase este „DNS cache poisoning”, când un actor malițios introduce răspunsuri false în cache‑urile resolverelor. Rezultatul? Utilizatori redirecționați către site‑uri frauduloase fără să‑și dea seama.

Răspunsul tehnic la astfel de riscuri a venit sub forma DNSSEC (DNS Security Extensions). DNSSEC nu criptează conținutul site‑urilor; ceea ce face este să adauge semnături criptografice la înregistrările DNS, permițând resolverelor să verifice integritatea și autenticitatea răspunsurilor. Dacă semnătura nu se potrivește, resolverul poate respinge răspunsul ca fiind compromis.

Implementarea DNSSEC presupune coordonare între deținătorii de domenii, registratori și operatorii de servere autoritare. Nu e un switch pe care să‑l apeși și gata; este un ecosistem. Totuși, când este folosit corect, reduce semnificativ riscul manipulării răspunsurilor DNS.

Protejarea infrastructurii DNS și monitorizarea activă sunt esențiale pentru integritatea comunicațiilor pe internet.

Tipuri de înregistrări și utilizări practice

Un registru DNS conține mai multe tipuri de înregistrări, fiecare cu un rol specific. Recordul A mapează un nume la o adresă IPv4; AAAA face același lucru pentru IPv6. CNAME creează aliasuri: de exemplu, www.organizație.ro poate fi un alias pentru organizație.ro. MX specifică serverele care primesc email pentru domeniu. TXT păstrează informații text, des folosite pentru validări și politici de securitate email (SPF, DKIM).

Există și scenarii mai puțin vizibile: reverse DNS (PTR) mapează o adresă IP înapoi la un nume de domeniu. Acest tip de căutare inversă e util pentru diagnostic, pentru filtre antispam și pentru a verifica legitimitatea sursei unui trafic. În esență, DNS oferă atât poteci directe, cât și oglinzi pentru adrese.

DNS în contextul tehnologiilor moderne

Astăzi, DNS nu trăiește izolat. Interacționează cu CDN‑uri (Content Delivery Networks), cu load balancere, cu sisteme de autentificare și cu servicii cloud. Când o aplicație web folosește mai multe regiuni, DNS poate distribui traficul către cea mai apropiată instanță, fie prin mecanisme de geolocație, fie prin înregistrări dinamice. Ideea: DNS rămâne stratul care conectează identitatea (numele) cu locația (IP‑ul), dar modul în care este folosit se adâncește constant.

Și ce urmează? Protocolul DoH (DNS over HTTPS) și DoT (DNS over TLS) încearcă să confidențializeze interogările DNS, protejându‑le de snooping pe traseu. Criptarea interogărilor DNS reduce riscul ca terți să monitorizeze ce site‑uri vizitezi, dar aduce cu sine dezbateri despre performanță și controlul centralizat al serviciilor DNS.

Expert Insight

„DNS este coloana vertebrală a internetului; când această coloană vertebrală este bine protejată, întregul ecosistem respiră mai ușor,” spune dr. Ana Popescu, inginer de rețea cu experiență în infrastructuri distribuite. „Implementarea DNSSEC și adoptarea unor politici coerente de TTL pot părea administrative, dar sunt decizii strategice: ele influențează atât securitatea, cât și performanța.”

Inginerul Andrei Ionescu, specialist în securitate cibernetică, adaugă: „Cache‑urile locale reduc latența, dar un management slab al TTL‑urilor poate transforma o perturbare minoră într‑o problemă globală. Monitorizarea activă și automatizarea reacțiilor la incidente sunt instrumentele care transformă reacția în prevenție.”

Astfel, nu este doar tehnologie; este și guvernanță operațională. Cine administrează serverele autoritare? Cum sunt protejate cheile folosite de DNSSEC? Răspunsurile la aceste întrebări determină cât de rezilientă este infrastructura ta online.

DNS rămâne, în practică, un echilibru între viteză, flexibilitate și securitate. Schimbările vin rapid, dar principiile fundamentale — traducerea numelor în locații și distribuția ierarhică — rămân neschimbate. Dacă doriți să vă protejați prezența online, verificați configurațiile DNS, adoptați DNSSEC acolo unde este posibil și monitorizați TTL‑urile pentru un echilibru optim între performanță și control.

Vreți să știți mai mult? Urmăriți schimbările în protocoale precum DoH și DoT și evaluați impactul lor asupra politicilor de confidențialitate și performanță ale organizației dumneavoastră.

Lasă un Comentariu