8 Minute

Telefoanele Samsung Galaxy au fost vizate în tăcere de un spyware sofisticat ascuns în fișiere de imagine aproape un an, înainte ca o remediere permanentă să fie aplicată pe scară largă. Atacul a exploatat o vulnerabilitate zero-day în biblioteca de procesare a imaginilor a Samsung și a oferit operatorilor acces extins la dispozitivele victimelor fără niciun click din partea utilizatorului.

Cum a funcționat exploit-ul și ce a făcut LANDFALL

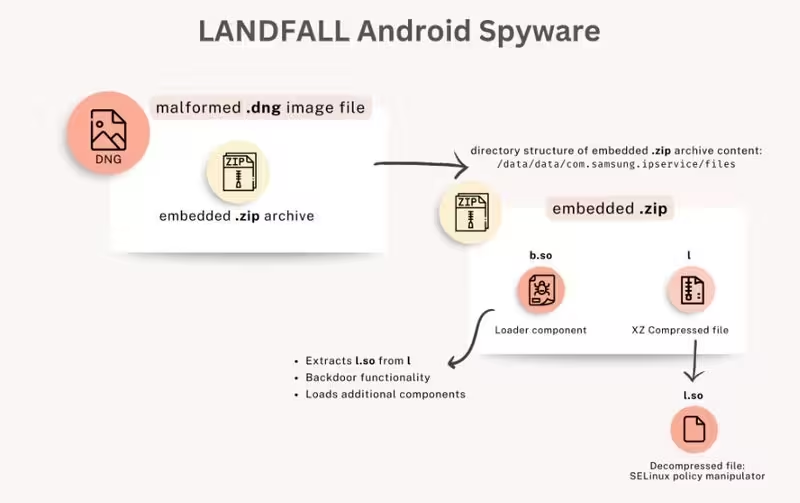

Cercetătorii în securitate au urmărit campania până la o vulnerabilitate zero-day din biblioteca Android de procesare a imaginilor a Samsung (CVE-2025-21042). Atacatorii au încorporat spyware-ul numit LANDFALL în fișiere DNG intenționat corupte; imaginile modificate erau create astfel încât să declanșeze defectul din bibliotecă atunci când telefonul încerca să le decodeze sau să le previzualizeze. Acest pas unic și silențios era suficient pentru a executa sarcina malițioasă.

După instalare, LANDFALL oferea capabilități complete de supraveghere: înregistrare live a microfonului, interceptare a apelurilor, urmărire GPS, acces la fotografii, mesaje, contacte, jurnale de apeluri și istoricul de navigare. Malware-ul a fost proiectat și pentru a evita detectarea — supraviețuia după reporniri și se ascundea de scanările antivirus și de instrumentele de securitate convenționale.

Diagramă de flux pentru spyware-ul LANDFALL

Ținte, cronologie și aria platformei

Palo Alto Networks Unit 42 a raportat că LANDFALL a fost folosit în campanii de spionaj țintite active la mijlocul anului 2024, cu luni înainte ca Samsung să remedieze problema în aprilie 2025. Atacurile nu au fost distribuite în masă, ci au vizat persoane specifice, în principal în regiuni din Orientul Mijlociu — inclusiv Turcia, Iran, Irak și Maroc. Aceasta indică o campanie de tip «targeted intrusion» în care operatorii au ales victime cu valoare strategică.

Dispozitivele identificate ca afectate includ familiile Galaxy S22, S23 și S24, plus modelele Z Fold 4 și Z Flip 4. Remarcabil, rapoarte timpurii indică faptul că linia Galaxy S25 nu a fost vizată, ceea ce poate reflecta fie o modificare a vectorilor de atac, fie limitări tehnice ale exploit-ului față de anumite versiuni de hardware sau firmware.

După patch‑ul din aprilie pentru CVE-2025-21042, Samsung a remediat ulterior o altă vulnerabilitate zero-day în aceeași bibliotecă de procesare a imaginilor (CVE-2025-21043) în septembrie 2025. Meta, compania mamă a WhatsApp, a declarat public că nu a găsit dovezi că WhatsApp în sine ar fi livrat exploit-ul, în ciuda raportărilor inițiale conform cărora fișiere DNG malițioase ar fi fost trimise prin platforme de mesagerie. Această clarificare evidențiază diferența dintre transportul potențial al unui fișier printr‑o aplicație și exploit-ul efectiv care rulează în biblioteca sistemului Android.

De ce a contat — și de ce nu erau necesare click-uri

Campania a subliniat un trend periculos: bibliotecile care parsează media sunt o suprafață frecvent exploatată pentru că trebuie să gestioneze numeroase formate complexe, uneori proprietare. O imagine atent malformată poate declanșa executare de cod la distanță în timpul procesării automate, astfel încât utilizatorii nu trebuiau să deschidă sau să atingă nimic pentru a fi compromiși — simpla primire a fișierului putea fi suficientă dacă telefonul realiza automat previzualizări sau miniaturi.

Tehnic, exploatarea se baza pe modul în care biblioteca parsează metadatele și structura internă a fișierelor DNG. Atacatorii au creat un fișier DNG cu secțiuni speciale care, în procesul de decodare automatizată, au forțat execuția unor zone de memorie controlate de atacator. Aceasta este o tactică comună în atacurile care vizează «media parsing» — decât să forțeze utilizatorul să ruleze o aplicație, ei manipulează funcțiile de sistem care rulează în fundal.

În plus, LANDFALL includea funcționalități de persistență: componente care reinstalau payload-ul sau re-rulai procese după repornire, și mecanisme de comunicare „stealth” cu serverele de comandă și control (C2) pentru a evita detectarea prin trafic anormal. Toate acestea fac dintr-un exploit pe calea previzualizării imaginilor o amenințare serioasă pentru securitatea mobilă și confidențialitatea utilizatorilor.

Pași practici pentru a-ți proteja Galaxy

- Instalează actualizările: Asigură‑te că dispozitivul tău are actualizarea de securitate Android din aprilie 2025 sau una ulterioară (și toate patch-urile Samsung care au urmat).

- Dezactivează descărcarea/previzualizarea automată: Oprește descărcările automate de media și previzualizarea automată în aplicațiile de mesagerie precum WhatsApp și Telegram.

- Folosește moduri întărite: Activează Advanced Protection pe Android sau, pe iOS, Lockdown Mode dacă ești un utilizator cu risc ridicat.

- Limitează permisiunile aplicațiilor: Retrage accesul neesențial la microfon, locație și stocare pentru aplicațiile care nu au nevoie de ele.

- Monitorizează comportamente neobișnuite: Fii atent la descărcarea bruscă a bateriei, activitate de rețea suspectă sau modificări neașteptate în comportamentul aplicațiilor.

Mai jos explicăm pe rând de ce fiecare dintre aceste măsuri contează și cum să le implementezi corect, precum și alte pași avansați pentru utilizatorii preocupați de securitate.

1) Instalează actualizările: Actualizările de securitate includ corecții la nivel de kernel, framework sau componente de sistem, cum ar fi bibliotecile de procesare a imaginilor. CVE-2025-21042 a fost remediat printr-un patch oficial; fără acesta, un exploit rămâne eficient. Activează actualizările automate de sistem sau verifică manual în Setări → Actualizare software pentru a te asigura că primești patch-urile critice.

2) Dezactivează descărcările și previzualizările automate: Multe aplicații de mesagerie descarcă media automat pentru a genera miniaturi și previzualizări. Dezactivarea acestor opțiuni reduce riscul ca un fișier DNG malițios să fie procesat fără intervenția ta. În WhatsApp, de exemplu, poți merge la Setări → Date și stocare și să ajustezi descărcarea automată a fișierelor media. La Telegram, din Setări → Date și stocare poți controla comportamentul similar.

3) Moduri întărite și protecții avansate: Android oferă diverse mecanisme de protecție suplimentare (sau extensii oferite de producători) care limitează suprafețele de atac. Advanced Protection și alte profiluri de securitate reduc capacitatea aplicațiilor de a instala cod necunoscut sau de a accesa resurse sensibile fără permisiuni explicite. Pentru utilizatorii de iPhone, Lockdown Mode limitează semnificativ funcționalitățile care pot fi exploatate în astfel de atacuri.

4) Gestionarea permisiunilor: Un principiu simplu este minimalizarea privilegiilor: acordă permisiuni doar aplicațiilor cărora le pasă efectiv. Revizuiește periodic permisiunile în Setări → Aplicații → Permisiuni și dezactivează accesul la microfon, locație și stocare pentru aplicațiile care nu au nevoie permanentă de ele. Acest lucru îngreunează capabilitățile de supraveghere ale unui spyware dacă totuși reușește să ruleze pe dispozitiv.

5) Detectare comportamentală: Malware-ul avansat încearcă adesea să rămână sub radarul semnăturilor antivirale, dar îl poți detecta prin monitorizarea comportamentului sistemului: consum neobișnuit de date, procese care rulează constant în fundal, reporniri neautorizate sau activități de rețea către servere necunoscute. Există aplicații de monitorizare și instrumente de analiză a traficului care pot ajuta utilizatorii avansați să identifice semnele unei compromiteri.

Pe lângă aceste recomandări practice, organizațiile și utilizatorii cu risc ridicat ar trebui să implementeze controale suplimentare: managementul dispozitivelor mobile (MDM), politici stricte privind transferul de fișiere, și audituri periodice de securitate. De asemenea, este utilă educația continuă a utilizatorilor asupra riscurilor legate de fișierele atașate și de funcțiile automate de previzualizare media.

În esență: actualizează acum, oprește descărcarea automată a media necunoscute și tratează cu prudență fișierele neașteptate — chiar și cele primite de la contacte. Episodul LANDFALL amintește că funcționalități zilnice, precum previzualizarea imaginilor, se pot transforma în vectori de atac când există vulnerabilități în bibliotecile de bază ale sistemului.

Dintr-o perspectivă mai largă, incidentele ca acesta reiau importanța arhitecturilor de securitate robuste la nivelul furnizorilor de platforme mobile. Producătorii trebuie să prioritizeze testarea robustă a bibliotecilor de procesare media, includerea de mecanisme de sandboxing și izolarea componentelor care manipulează conținutul primit din exterior. În același timp, ecosistemul de securitate — de la dezvoltatorii de aplicații până la providerii de infrastructură de mesagerie — trebuie să colaboreze pentru a reduce riscul de livrare și exploatare a unor payload-uri malițioase.

Pe scurt, combinația dintre corecții rapide la nivel de sistem, practici prudente ale utilizatorilor și instrumente avansate de detectare este esențială pentru a limita impactul unor amenințări soficticate precum LANDFALL. Rămâi vigilent, menține-ți dispozitivul actualizat și limitează funcțiile automate care îți pot expune datele fără voia ta.

Sursa: phonearena

Lasă un Comentariu