10 Minute

Rezumat

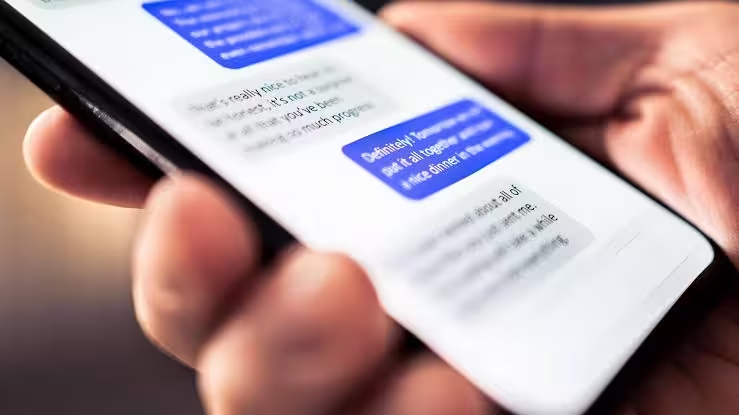

Apple a activat discret un comutator în beta-ul pentru dezvoltatori iOS 26.4: RCS criptat end-to-end este acum prezent, dar momentul pare mai mult o provocare decât o dezvăluire completă. Comutatorul se află în Setări. Activează-l și conversațiile compatibile afișează un simbol de lacăt, un mic semnal că discuțiile sunt învelite în criptare în timp ce trec prin rețele.

Context și istorie

Oricui a urmărit disputa dintre iPhone și Android în materie de mesagerie îi va suna familiar. RCS — Rich Communication Services — a fost prezentat ca înlocuitorul modern pentru SMS-urile rudimentare, un protocol mai bogat și, teoretic, mai sigur pentru mesaje text. Apple a petrecut ani buni rezistând adoptării RCS, susținând că standardul nu oferă protecții robuste end-to-end, în timp ce utilizatorii de iPhone se bucurau de fire iMessage criptate (bule albastre), iar utilizatorii Android au migrat treptat către RCS prin aplicația Google Messages.

Ce s-a schimbat în iOS 26.4

Deci ce s-a schimbat? Apple a adăugat suport pentru RCS încă din iOS 18, dar fără criptarea care contează cel mai mult pentru utilizatorii preocupați de confidențialitate. Beta-ul pentru dezvoltatori iOS 26.4 include acum criptare, însă există o avertizare importantă: RCS criptat în această versiune beta funcționează doar între dispozitive Apple și doar atunci când iMessage este dezactivat. Pe scurt, problemele de securitate „bulă verde” între iPhone și Android persistă.

Cum se compară cu implementările Google

Da, Google a oferit RCS criptat în aplicația Messages pentru dispozitive compatibile de ceva vreme. Totuși, criptarea end-to-end multi-platformă depinde de o implementare comună pe care toți jucătorii importanți să o adopte sincronizat. Aici apare problema. Implementarea Apple pare un pas înainte, dar unul conținut — progres, dar clar delimitat în cadrul ecosistemului Apple.

Comutarea între iMessage și RCS

Există o complicație suplimentară. Dacă iMessage rămâne activat, conducta de mesagerie proprie Apple are prioritate pentru conversațiile dintre dispozitive Apple. Numai prin dezactivarea iMessage intră în funcțiune RCS criptat. E un transfer stângaci. Ridică întrebarea evidentă: este vorba despre oferirea unei alegeri reale utilizatorilor sau despre păstrarea identității sistemului de mesagerie Apple, în timp ce compania își asigură opțiuni limitate de interoperabilitate?

Va ajunge mesajeria Android-to-iPhone la criptare universală?

Beta-ul dovedește că Apple se îndreaptă în acea direcție, dar nu garantează încă o criptare universală, cross-platform. Funcția nu face parte din foaia de parcurs stabilă iOS 26.4, iar un calendar ferm nu a fost comunicat. În practică, pentru a ajunge la o criptare reală iPhone-to-Android este nevoie ca Apple, Google și orice operatori sau furnizori implicați să cadă de acord asupra specificațiilor exacte și să le implementeze pe scară largă.

Analiză tehnică: ce înseamnă „criptare end-to-end” în contextul RCS

Conceptual, criptarea end-to-end (E2EE) înseamnă că doar participanții la conversație pot citi mesajele — nici operatorii de rețea, nici furnizorii de servicii nu au acces la conținut. În implementările moderne this implică schimbul de chei, protecție împotriva interceptării și reziliență la compromiterea serverelor. Dacă RCS are E2EE corect realizat, mesajele ar trebui să rămână criptate pe toată ruta, de pe un telefon pe altul, cu chei stocate local sau gestionate printr-un mecanism de încredere distribuit.

Scheme de criptare și protocoale relevante

Există mai multe modele și protocoale populare folosite în aplicațiile de mesagerie pentru a obține E2EE: schimbul de chei bazat pe criptografie asimetrică, protocoale „double-ratchet” pentru perfect forward secrecy, semnături digitale pentru autentificare și verificări de integritate. În absența unei documentații publice detaliate din partea Apple despre implementarea RCS în iOS 26.4, rămâne de verificat dacă tehnicile folosite respectă aceste bune practici criptografice.

Managementul cheilor și verificarea identității

Un element critic este modul în care sunt generate, stocate și reînnoite cheile criptografice. Implementările fiabile permit regenerarea securizată a cheilor, mecanisme pentru a detecta intervenția unui atac man-in-the-middle și opțiuni pentru ca utilizatorii să verifice identitatea interlocutorilor (de exemplu, prin coduri de verificare sau afișarea fingerprint-urilor cheilor). Fără aceste funcționalități, nivelul real de protecție poate fi sub așteptări.

Limitări practice și scenarii reale de utilizare

În practică, limitările actuale înseamnă că majoritatea schimburilor de mesaje între iPhone și Android încă se desfășoară fără criptare end-to-end comună. Iată câteva scenarii concrete:

- Conversațiile între două iPhone-uri cu iMessage activate rămân gestionate de Apple prin iMessage (criptare proprietară Apple).

- Dacă un utilizator iPhone dezactivează iMessage și toți participanții sunt pe dispozitive Apple, atunci RCS criptat în beta-ul 26.4 poate apărea ca opțiune.

- Când există unul sau mai mulți participanți Android, criptarea E2EE multiplatformă depinde de sincronizarea implementărilor între companii și operatori, deci nu este garantată în prezent.

Compatibilitate și interoperabilitate între platforme

Interoperabilitatea este o problemă atât tehnică, cât și comercială. Tehnic, toate părțile trebuie să se alinieze la același set de specificații RCS care să includă E2EE, schimburile de chei și eventual fallback-uri (pentru compatibilitate cu serviciile care nu suportă E2EE). Comercial, companiile trebuie să decidă dacă adoptă aceleași protocoale deschise sau dacă preferă soluții proprietare care fac interoperabilitatea mai dificilă.

Rolul operatorilor și al furnizorilor de infrastructură

Operatorii de rețea și furnizorii de infrastructură RCS pot fi noduri critice în lanț: ei trebuie să suporte semnalizarea, stocarea temporară (dacă este cazul) și mecanismele de fallback. În plus, actualizările la nivel de rețea și interoperabilitatea între operatori din diferite țări pot întârzia sau complica lansarea unei soluții globale de E2EE pentru RCS.

Ce înseamnă pentru confidențialitate și securitate

Pe hârtie, orice progres în direcția criptării end-to-end este de bine pentru confidențialitate. Totuși, detaliile contează: transparența implementării, audituri independente, posibilitatea verificării identității și gestiunea securizată a cheilor determină în ce măsură utilizatorii pot avea încredere în noile funcții. Lipsa unui calendar clar, funcții limitate la ecosistemul Apple și dependența de dezactivarea iMessage reduc valoarea practică imediată a acestei schimbări.

Impact asupra companiilor și actorilor din piață

Adoptarea RCS cu E2EE poate influența dinamica pieței: furnizorii de aplicații terțe, operatorii și chiar reglementatorii vor urmări evoluția. Companiile care oferă servicii de mesagerie ar putea necesita adaptări tehnice și politici de conformitate, în timp ce reglementatorii pot cere certitudini privind accesul legal la date în condițiile în care E2EE limitează capacitatea autorităților de a intercepta conținut.

Ce urmează: calendar, teste și predicții

Momentan nu există un termen clar pentru o lansare stabilă a RCS E2EE între iPhone și Android. Pașii probabili în continuare includ:

- Auditurile interne și externe ale implementării Apple pentru a verifica corectitudinea criptării;

- Testele de compatibilitate între iOS 26.4 beta și implementările RCS existente de pe Android/Google și operatori;

- Cooperarea între Apple, Google și operatorii de rețea pentru a stabili specificații comune;

- Lansări treptate în versiuni beta publice și apoi în versiuni stabile, pe regiuni și operatori.

Predicția realistă: chiar dacă Apple merge înspre E2EE pentru RCS, tranziția completă către o criptare cu adevărat cross-platform va dura luni, dacă nu ani, în funcție de acordurile tehnice și comerciale.

Sfaturi practice pentru utilizatori

Dacă vrei să folosești RCS criptat în beta-ul Apple, câteva recomandări practice:

- Înțelege limitările: activează comutatorul doar dacă știi că participanții sunt pe dispozitive compatibile și ai dezactivat iMessage, dacă este cazul.

- Verifică iconița de lacăt: ea indică criptarea la nivel suportat, dar nu garantează automat aceeași transparență ca o auditare independentă.

- Fă backup responsabil: criptarea E2EE complică backup-urile necriptate; verifică cum sunt gestionate și stocate istoricele conversațiilor.

- Fii precaut cu mesajele sensibile între platforme: până la adoptarea largă și verificată, pentru informații foarte sensibile rămân utile alternative consacrate cu audituri publice.

Concluzie

Gândiți-vă la această actualizare ca la un punct de control, nu ca la linia de sosire. Dezvoltatorii și apărătorii confidențialității vor diseca implementarea, operatorii vor testa compatibilitatea, iar utilizatorii vor aștepta momentul în care pictograma de lacăt va cuprinde în sfârșit întregul ecosistem. Până atunci, dacă dorești RCS criptat cu beta-ul Apple, activează comutatorul cu atenție și urmărește actualizările următoare.

Resurse și pași următori

Dacă ești interesat să urmărești evoluția tehnică sau să obții informații suplimentare, urmărește anunțurile Apple pentru dezvoltatori, blogurile de securitate și comunicatele Google legate de Messages și RCS. Auditurile independente și documentația tehnică publicată ulterior vor fi esențiale pentru a evalua cu rigurozitate nivelul real de protecție oferit de această funcție.

Întrebări frecvente

Ce trebuie să fac dacă vreau să folosesc RCS criptat pe iPhone?

Dezactivează iMessage din Setări și activează comutatorul RCS din secțiunea corespunzătoare a aplicației de mesagerie (dacă apare). Asigură-te că toți interlocutorii folosesc dispozitive compatibile pentru a beneficia de criptare end-to-end.

Este mesajul meu complet sigur între iPhone și Android acum?

Nu neapărat. Criptarea E2EE multiplatformă depinde de o implementare comună și de acceptarea de către toți operatorii majori. În prezent, situația este încă fragmentată și nu există o garanție universală.

Când pot aștepta o implementare completă, cross-platform?

Apple nu a oferit un calendar ferm. Implementarea completă depinde de acorduri tehnice între Apple, Google și operatori. Poate dura luni sau chiar mai mult, în funcție de complexitate și de nevoia de audituri.

Ar trebui companiile să se bazeze pe RCS pentru comunicații sensibile?

Până la validarea largă și auditată a E2EE pentru RCS, organizațiile cu cerințe stricte de securitate ar trebui să evalueze alternative specializate sau să utilizeze politici interne privind aplicațiile permise pentru comunicații sensibile.

Sursa: gizmochina

Lasă un Comentariu